【技术】PEM格式RSA密钥解析(一)——Base64转16进制格式

后缀是.PEM的数字证书是BASE64编码的,以ASCII码来表示。常见的证书如下所示(以RSA1024为例):

私钥:

----BEGIN RSA PRIVATE KEY----

MIICWwlBAAKBgHU4CF6yvqb5WBhwcYfvh/o3NpwcSJlcfjOnlZeKHLYvJOigzkV6elTLobl1bXcd7WwvSzAfRXHoszOqYU7Uh93YKrqd09Mrmx3eGOyeY2GtXUWOuNMFIAUscwzE5sJoJT6QwRa0/7/AqlQBZhlsBDSs/w71Xqtao8Lg6/wxOsehAgMBAAECgYBlHNR7e4xh1CxdylDmVYTiHcaJmww03kg20A51/bkOnlQei1XjMOXNByqWl+ktGy+2L1CYTiFFRQJvw8TOjvgy+3rbelvsHzBB1PKuynKeaS7w2QbWNMLo+/mcE3HQi60CjgrHiz7kS+LGvzOtslBm7oj6rY/Yk9EBqSHFGcTYkQJBAOLj6AF1+CG9kdfkauxZEw5hjbuGb+yhOFrnBgElQczxF86Ub2wMzV7fa06rRfOHXjdqcaWExWNuWKzVB4CgeMCQQCEQjpFgU4TnPG2oQzRCKQ5nAyxG/eDY8Q5aS5bRliSv6w+6AhPjKM6PME8h1g8Ti8w3tJ4CrMrjopYAQ5BIPerAkBi3iKh6qntbyl2a9DAbmZ0SMTRfu09gv8gc5HrbTEvQEGb9X/VFsjZz1wqUphGvUxedMkcfh0GOWEtP10WAldAkBPg6WW7fNr1Tp46wBSmBhrzkbPiBpBsvRg87x8AaHOsCm1NDiv4oGr3KTsaA6DSxoSDpSluR4Y/Lxtxky03w07AkEAs/6wWPecgKbSSx++Plw2gZ61Nm4F01CU7gDth0MWWdyn7K/1mHCVrqRR4UP4Q94QSsDmVKsixIYXcLYEB26c9Q==

-----END RSAPRIVATE KEY-----

公钥:

----BEGIN PUBLIC KEY----

MIGeMA0GCSqGSIb3DQEBAQUAA4GMADCBAKBgHU4CF6yvqb5WBhwcYfvh/o3NpwcSJlcfjOnIZeKHLYvJOlgzkV6elTLobl1bXcd7WwSzAfRXHoszOgYU7Uh93YKrqd09Mrmx3eGOyeY2GtXUWOuNMFIAUscwzE5sJoJT6QwRa0/7/AqlQBZhlsBDSs/w71qtao8Lg6/wxOsehAgMBAAF=

----END PUBLIC KEY----

需要将公私钥进行解析后,以16进制数据按要求写入LKT芯片。在此需要借助一些转换工具,解析步骤如下:

BASE64编码转换16进制,如要找出相应的RSA的密钥值需要先将BASE64编码转换成16进制格式数据。

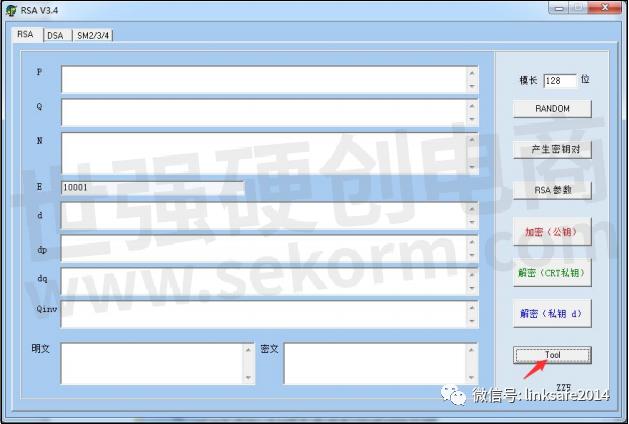

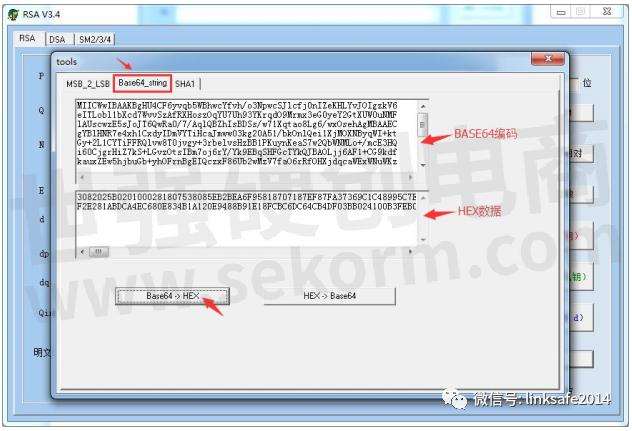

打开rsa_V3.4软件(公司内部软件,用户可使用),如图一所示。在“RSA”页面下选择“Tool”,进入图二界面。在上面的文本输入框中拷贝私钥的Base64编码,然后点击“Base64—>HEX”按钮,下面的文本框中会显示转换后的HEX数据。下图中为私钥的转换,公钥转换类似。

转换后的私钥:

3082025B0201000281807538085EB2BEA6F95818707187EF87FA37369C1C48995C7E3D2721978A1CB62F24E220CE457A7884CBA1B9756D771DED6BEF4B301F4571E8B333AA614ED487DDD82ABA9D3BD32B9B1DDE1B4C9E6361AD5D45B4B8D30594052C730CC4E6C268253E90C116B4FFBFC0AA540166122C0434ACFFOEF55EAB5AA3C2E0EBFC313AC7A10203010001028180651CD47B7B8C61D42C5DC880E65584E21DC6899BOC34DE4836D00E75FDB90E9E541E8B55E330E5CD072A9623E92D1B2FB62F50984E214545096FC3C4F48EF832FB7ADB7A5BEC1F3041D4F2AECA729E692EF0D906D634C2E8FBF99C1371D08BAD028EOAC7899EE44BE2C6BF33ADB8066EE88FAAD8FD893D101A921C519C4D891024100E2E38FA005D7E086F6475F91ABB1644C398636EE19BFB284E16B9C1804210733C45F3A51BDB033357B7DA3BAAD17CE1D78DDA9C69613158DB962B3541E0281E302410084423A45814E139CF1B6A10CD108A4399COCB11BF78363C439692E5B465892BFAC3EE8084F8CA33A3CC13C87583C4E2F30DED2780AB32B8E8A58010E4194F7AB024062DE22A1EAA9ED6F22366BD0C06E667448C4D17EE3BD82FF207391EB6D312F40419BF57FD516C8D9CF5C2A529846BD4C5E74C91C7E1D06D1612D3F53B258095D02404F83A596EDF36BD53A78EB005298186BCE46CF201A41B2F460F3B7C01A1F4B029B53438F2E281ABDCA4EC680E834B1A120E9488B91E18FCBC6DC64CB4DF03BB024100B3FEB058F79C80A6D24B1FBE3E5C36819EB5366E053B5094EEOOED87431559DCA7ECAFF5987095AEA451E143F843DE104ACOE654AB22C4861776B604076E9CF5

转换后的公钥:

30819E300D06092A864886F70D010101050003818C003081880281807538085EB2BEA6F95818707187EF87FA37369C1C48995C7E3D2721978A1CB62F24E220CE457A7884CBA1B9756D771DED6BEF4B301F4571E8B333AA614ED487DDD82ABA9D3BD32B9B1DDE1B4C9E6361AD5D45B4B8D30594052C730CC4E6C268253E90C116B4FFBFCOAA540166122C0424ACFF0FF55EAB5AA3C2F0EBFC313AC7A10203010001

- |

- +1 赞 0

- 收藏

- 评论 0

本文由拾一转载自凌科芯安加密芯片公众号,原文标题为:PEM格式RSA密钥解析(一)Base64转16进制格式,本站所有转载文章系出于传递更多信息之目的,且明确注明来源,不希望被转载的媒体或个人可与我们联系,我们将立即进行删除处理。

相关推荐

【技术】PEM格式RSA密钥解析(二)——RSA密钥参数

上一部分讲解了将Base64编码的密钥数据转换成hex格式数据,本章将介绍如何获从转码后的数据中获取RSA密钥的相关参数。

【技术】ECDSA签名算法及其原理,签名及验证过程详解

关于ECDSA签名算法您有哪些了解?本文凌科芯安将针对ECDSA签名算法及其原理,签名及验证过程进行介绍。

探讨加密芯片在AI领域的应用与推广

随着人工智能(AI)技术的快速发展,数据安全与隐私保护成为了各行各业关注的焦点。加密芯片作为硬件层面的安全保障,正在AI领域中发挥着越来越重要的作用。本文凌科芯安将探讨加密芯片在AI领域的应用,并分析其对AI安全性、效率及未来发展的影响。

【经验】凌科芯安LKT/LCS系列IIC接口加密芯片调试常见问题及解决方法

凌科芯安定位在嵌入式数据安全领域,产品涵盖了嵌入式数据加解密及版权保护芯片、智能卡、软件加密锁、加密存储产品、读写机具以及密钥安全系统的定制开发服务。本文基于LKT/LCS系列加密芯片,介绍芯片调试中经常遇到的问题及解决方法。

FLASH数据丢失原因分析及解决方案

本文中凌科芯安来为大家介绍FLASH数据丢失原因分析及解决方案,希望对各位工程师朋友有所帮助。

【经验】凌科芯安带你了解常用国密算法:SM1(SCB2)、SM2、SM3、SM4、SM7

国密算法是国家商用密码管理办公室制定的一系列密码标准,包括SM1(SCB2)、SM2、SM3、SM4、SM7、SM9、祖冲之密码算法(ZUC)等等。在终端设备上通常需要使用内嵌国密算法的安全芯片配合使用,倚靠安全芯片的安全性来实现密钥的存储和安全防护。

凌科芯安的LCS4110A可以用在医疗耗材上吗?

只要是数据加密或者尤其是程序防盗版都可以用,车用电子、智能眼镜、车载诊断设备、游戏手柄、医疗耗材、移动互联、智能网关、打印耗材、工业控制、智能门锁、智能楼宇、工业喷码、人脸识别、工业相机、智能家居。

【产品】8位IIC接口防盗版加密芯片LKT4106 ,支持DES、SHA1等国际标准加密算法

凌科芯安推出的8位IIC接口防盗版加密芯片LKT4106,以8位安全芯片平台为基础,内部嵌入凌科芯安公司的LKCOS智能操作系统,通讯速度最高可达400Kbps。支持DES、SHA1等国际标准加密算法,用户可将自定义关键算法下载到芯片中运行,从而实现产品防盗版、身份认证、数据加解密等功能。

分组对称算法中常用的PKCS7数据填充介绍

在数据加解密应用中,数据填充是其中重要的组成部分。数据填充通常有两个作用一是按要求将数据补足到分组块长度来满足加密算法的应用需求;二是通过增加填充数据来进一步提高密文的安全性。本文凌科芯安主要介绍分组对称算法中常用的PKCS7。

【产品】支持SM1/2/3/4/7算法的加密芯片LKT4305-GM,具有32位CPU内核及操作系统

LKT4305-GM是凌科芯安科技(北京)有限公司行业内开发的以32位安全处理器为基础的具有高性能高安全性的国密算法加密产品。加密芯片满足商密安全检测标准 GM/T 0008-2012《安全芯片密码检测标准》安全等级第二级。

RSA科普-大质数生成算法与公钥指数的选取

本文介绍大质数生成算法,公钥指数的选取和RSA公私钥生成流程。

【IC】LKT4202UGM安全芯片符合EAL4+安全等级设计要求、功耗低,智能门锁设备首选安全解决方案

凌科芯安LKT4202UGM是以32位安全CPU内核为基础的高性价比安全芯片,符合EAL4+安全等级设计要求,支持低功耗,自带DES/TDES硬件协处理器,同时支持SM2协处理器、SM3协处理器、SM4协处理器。

凌科芯安(LINK CORESAFE)加密芯片选型指南

描述- 凌科芯安科技(北京)有限公司成立于2006年1月,公司定位在嵌入式数据安全领域,产品涵盖了嵌入式数据加解密及版权保护芯片、智能卡、软件加密锁、加密存储产品、读写机具以及密钥安全系统的定制开发服务。全部产品以LKCOS智能操作系统为核心,为合作伙伴提供产品数据安全方面的解决方案。

型号- LKT4110U,LCS6810,LCS4110A,LKT4105U,LKT4200HS

凌科芯安的LCS4110A加密芯片支持多大的容量,温度参数怎么样?

32位内核,25M内频,IIC接口,待机低功耗0.1uA,28KB程序存储区,4KB数据存储区,1.75B RAM,-45℃到零上85℃嵌入式代码程序移植(超高安全性,自主版权保护,具备专利证书),3DES/AES认证(快速认证),参数保护(参数+3DES/AES动态防护)多种方案,可定制方案。

电子商城

登录 | 立即注册

提交评论